Kas tas Istio ir kam jis reikalingas

Jei dirbate su Kubernetes ir jūsų mikroservisų architektūra pradeda priminti spagečių lėkštę, greičiausiai jau girdėjote apie service mesh koncepciją. Istio yra vienas populiariausių tokių sprendimų, kuris žada sutvarkyti tą visą chaosą. Bet kas iš tikrųjų yra šis Istio ir ar tikrai jums jo reikia?

Paprasčiausiai tariant, Istio yra infrastruktūros sluoksnis, kuris sėdi tarp jūsų mikroservisų ir tvarko visą komunikaciją tarp jų. Įsivaizduokite, kad kiekvienas jūsų pod’as gauna asmeninį asistentą – sidecar proxy (paprastai Envoy), kuris perima visą įeinantį ir išeinantį srautą. Šie proxy tarpusavyje komunikuoja ir sudaro tinklą – mesh’ą.

Kodėl tai svarbu? Nes mikroservisų pasaulyje komunikacija yra viskas. Kai turite 5 servisus, dar galite kaip nors susitvarkyti su load balancing’u, retry logika, timeout’ais ir saugumo klausimais kiekviename servise atskirai. Bet kai turite 50 ar 500 servisų? Čia ir prasideda tikrasis galvos skausmas.

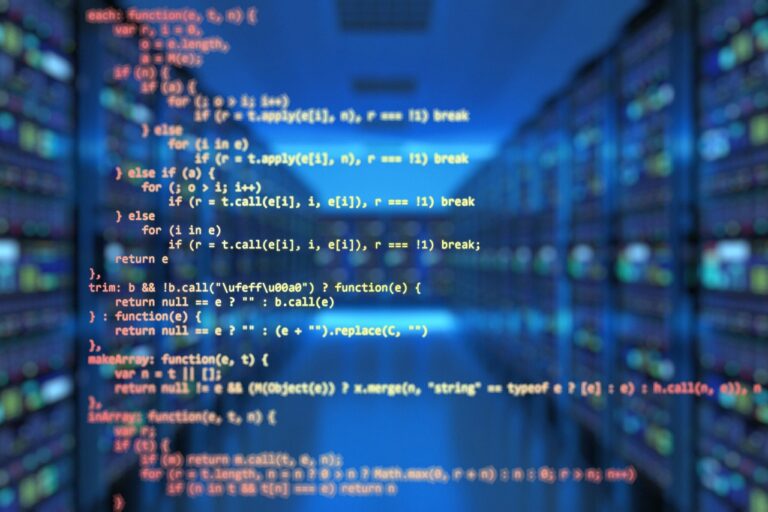

Istio architektūra: kaip tai veikia po gaubtu

Istio architektūra susideda iš dviejų pagrindinių dalių: data plane ir control plane. Data plane – tai minėti Envoy proxy, kurie veikia kaip sidecar konteineriai šalia kiekvieno jūsų aplikacijos pod’o. Jie atlieka visą sunkųjį darbą – maršrutizuoja srautą, vykdo saugumo politikas, renka metrikas.

Control plane (anksčiau vadintas Istiod) yra centrinė valdymo sistema. Tai vienas procesas, kuris sujungia kelias anksčiau atskiras komponentes – Pilot, Citadel ir Galley. Istiod konfigūruoja visus tuos proxy, platina sertifikatus, konvertuoja aukšto lygio routing taisykles į Envoy konfigūraciją.

Kaip tai atrodo praktikoje? Kai deployinate naują pod’ą su Istio injection įjungtu, Kubernetes automatiškai prideda Envoy sidecar konteinerį. Šis konteineris perima visą tinklo srautą naudodamas iptables taisykles. Jūsų aplikacija net nežino, kad kas nors klausosi – ji tiesiog daro įprastus HTTP ar gRPC užklausas, o Envoy viską tvarko fone.

Sidecar injection mechanizmas

Istio naudoja Kubernetes admission controller’į, kad automatiškai įterptų sidecar konteinerius. Galite tai įjungti namespace lygyje, pridėję label’ą istio-injection=enabled, arba rankiniu būdu kiekvienam deployment’ui. Aš rekomenduoju namespace lygį – mažiau galimybių kažką pamiršti.

Svarbu suprasti, kad sidecar’as nėra magija – jis naudoja resursus. Paprastai kiekvienas Envoy proxy užima apie 50MB atminties ramybės būsenoje, o pod startup laikas pailgėja keliais sekundėmis. Jei turite šimtus pod’ų, tai tampa reikšminga.

Traffic management galimybės

Čia Istio tikrai spindi. Galite daryti dalykus, kurie anksčiau reikalavo sudėtingos logikos jūsų aplikacijose. Pavyzdžiui, canary deployment’ai – norite nukreipti 10% srauto į naują versiją? Tiesiog sukuriate VirtualService ir DestinationRule resursus:

apiVersion: networking.istio.io/v1beta1

kind: VirtualService

metadata:

name: my-service

spec:

hosts:

- my-service

http:

- match:

- headers:

user-type:

exact: beta-tester

route:

- destination:

host: my-service

subset: v2

- route:

- destination:

host: my-service

subset: v1

weight: 90

- destination:

host: my-service

subset: v2

weight: 10

Šis pavyzdys rodo dvi galingas funkcijas vienu metu: header-based routing (beta testeriai visada gauna v2) ir weighted routing (likę vartotojai gauna 90/10 paskirstymą). Visa tai be nė eilutės kodo jūsų aplikacijoje.

Kitas dažnas use case’as – timeout’ai ir retry logika. Vietoj to, kad kiekvienas servisas turėtų savo implementaciją, apibrėžiate tai vienoje vietoje. Pavyzdžiui, galite nustatyti, kad visi užklausai į payment servisą turi 3 sekundžių timeout’ą ir automatiškai retry’ina 3 kartus su exponential backoff.

Circuit breaking ir outlier detection

Istio turi įmontuotą circuit breaker mechanizmą. Kai vienas iš jūsų backend’ų pradeda lėtėti ar grąžinti klaidas, Istio gali automatiškai jį pašalinti iš load balancing rotation. Tai vadinama outlier detection ir veikia stebuklingai gerai produkcinėje aplinkoje.

Konfigūracija atrodo taip:

apiVersion: networking.istio.io/v1beta1

kind: DestinationRule

metadata:

name: my-service

spec:

host: my-service

trafficPolicy:

connectionPool:

tcp:

maxConnections: 100

http:

http1MaxPendingRequests: 50

maxRequestsPerConnection: 2

outlierDetection:

consecutiveErrors: 5

interval: 30s

baseEjectionTime: 30s

Ši konfigūracija sako: jei pod’as grąžina 5 klaidas iš eilės per 30 sekundžių langą, išmeskite jį iš rotation 30 sekundžių. Paprastai, bet efektyviai.

Saugumo funkcijos: mTLS ir autorizacija

Viena iš stipriausių Istio pusių yra saugumas. Istio gali automatiškai įjungti mutual TLS (mTLS) tarp visų jūsų servisų. Tai reiškia, kad visa komunikacija tarp pod’ų yra šifruojama ir autentifikuojama, net jei jūsų aplikacija nieko apie tai nežino.

Kai įjungiate strict mTLS režimą, Istio automatiškai:

– Generuoja ir rotuoja sertifikatus kiekvienam servisui

– Užtikrina, kad tik autentifikuoti servisai gali komunikuoti

– Šifruoja visą srautą tarp servisų

– Suteikia kiekvienam servisui stiprią identiteto garantiją

Praktikoje tai atrodo taip:

apiVersion: security.istio.io/v1beta1

kind: PeerAuthentication

metadata:

name: default

namespace: production

spec:

mtls:

mode: STRICT

Viena YAML eilutė, ir visas jūsų namespace’as dabar naudoja mTLS. Bet čia slypi ir spąstai – jei turite legacy servisus, kurie negali dirbti su mTLS, jie tiesiog nustos veikti. Todėl rekomenduoju pradėti nuo PERMISSIVE režimo, kuris leidžia ir šifruotą, ir nešifruotą srautą.

Authorization policies

Be šifravimo, Istio leidžia apibrėžti smulkias prieigos kontrolės taisykles. Pavyzdžiui, galite pasakyti, kad tik frontend servisas gali kviesti backend API, arba kad payment servisas gali būti pasiekiamas tik iš order-processing serviso.

apiVersion: security.istio.io/v1beta1

kind: AuthorizationPolicy

metadata:

name: backend-policy

spec:

selector:

matchLabels:

app: backend

action: ALLOW

rules:

- from:

- source:

principals: ["cluster.local/ns/default/sa/frontend"]

to:

- operation:

methods: ["GET", "POST"]

Tai yra zero-trust saugumo modelis praktikoje. Niekas negali pasiekti jūsų serviso, nebent aiškiai leidžiate.

Observability: metrikos, logai ir tracing

Viena iš didžiausių Istio privalumų – automatinė observability. Kadangi visas srautas eina per Envoy proxy, Istio gali rinkti detalias metrikas apie kiekvieną užklausą be jokio kodo jūsų aplikacijoje.

Istio automatiškai eksportuoja Prometheus metrikas apie:

– Request rate, error rate, duration (RED metrikų šventoji trejybė)

– Latency histogramas

– TCP connection metrikas

– Upstream cluster health

Integruojant su Grafana, gaunate ready-made dashboard’us, kurie rodo visą jūsų service mesh būseną. Galite matyti, kurie servisai yra lėti, kur vyksta klaidos, kaip atrodo priklausomybių grafas.

Bet tikrasis žaidimo keitėjas yra distributed tracing. Istio automatiškai generuoja ir propagina trace headers (B3, Jaeger, Zipkin formatus). Jūsų aplikacija turi tik forward’inti šiuos header’ius, ir gaunate pilną request flow vaizdą per visus mikroservisus.

Praktiniai patarimai dėl observability

Nors Istio suteikia daug metrikų out-of-the-box, reikia būti atsargiems. Per daug metrikų gali užkrauti jūsų Prometheus serverį. Aš rekomenduoju:

– Naudokite metric relabeling, kad išfiltruotumėte nereikalingas metrikas

– Sumažinkite scrape intervalą mažiau kritiniams namespace’ams

– Apsvarstykite federation arba remote write į ilgalaikį saugojimą

– Nenaudokite high cardinality label’ų (pvz., user ID) metrikose

Dėl tracing’o – nebūtina trace’inti 100% užklausų. Produkcinėje aplinkoje 1-5% sampling rate paprastai pakanka problemoms identifikuoti, bet labai sumažina overhead’ą.

Įdiegimas ir konfigūravimas

Istio įdiegimas nėra trivialus dalykas, bet tapo daug paprastesnis nei prieš kelerius metus. Oficialiai rekomenduojamas būdas yra naudoti istioctl CLI įrankį:

istioctl install --set profile=default

Yra keli profiliai: minimal, default, demo, production. Demo profilis tinka eksperimentams lokaliai, bet produkcijai tikrai naudokite production profilį, kuris turi HA konfigūraciją ir optimizuotus resource limits.

Vienas dalykas, kurį tikrai turėtumėte padaryti – customizuoti įdiegimą pagal savo poreikius. Default konfigūracija nėra optimali visiems. Pavyzdžiui, jei nenorite egress gateway, galite jį išjungti. Jei turite specifinių resource constraints, galite juos nustatyti.

apiVersion: install.istio.io/v1alpha1

kind: IstioOperator

spec:

profile: production

components:

egressGateways:

- name: istio-egressgateway

enabled: false

values:

global:

proxy:

resources:

requests:

cpu: 100m

memory: 128Mi

limits:

cpu: 2000m

memory: 1024Mi

Namespace injection strategija

Nerekomenduoju iš karto įjungti Istio visame klasteryje. Geriau pradėti nuo vieno namespace’o, išbandyti, pamatyti kaip veikia, ir tik tada plėsti. Label’as istio-injection=enabled ant namespace’o yra paprasčiausias būdas.

Svarbu suprasti, kad po label’o pridėjimo, egzistuojantys pod’ai nebus automatiškai perkurti. Reikia juos restart’inti, kad sidecar būtų inject’intas. Rolling restart paprastai yra saugiausias būdas.

Performance ir resource overhead

Kalbėkime atvirai – Istio nėra nemokamas. Jis prideda latency ir naudoja resursus. Kiekvienas užklausa dabar eina per du papildomus proxy (source ir destination sidecar’us), kas prideda paprastai 1-3ms latency. Tai nėra daug, bet jei turite labai latency-sensitive aplikacijas, reikia tai įvertinti.

Memory overhead yra reikšmingesnis. Kiekvienas Envoy sidecar naudoja 50-100MB atminties ramybės būsenoje, o pod startup laikas pailgėja 2-5 sekundėmis. Jei turite 200 pod’ų, tai yra papildomi 10-20GB atminties tik sidecar’ams.

CPU overhead priklauso nuo srauto kiekio. Ramybės būsenoje Envoy naudoja minimalų CPU, bet didelio srauto metu gali pasiekti 100-200m per pod’ą. Tai reikia įskaičiuoti į jūsų capacity planning.

Optimizavimo būdai

Yra keletas dalykų, kuriuos galite padaryti, kad sumažintumėte overhead’ą:

Pirma, naudokite resource limits protingai. Default Istio konfigūracija yra gana konservatyvi. Jei žinote, kad jūsų servisas gauna mažai srauto, galite sumažinti sidecar resource requests.

Antra, apsvarstykite ambient mesh režimą (vis dar beta), kuris pašalina sidecar’us ir naudoja node-level proxy. Tai gerokai sumažina resource overhead’ą, bet turi savo trade-off’ų.

Trečia, išjunkite funkcijas, kurių nenaudojate. Jei jums nereikia access logging, išjunkite jį. Jei nereikia tracing’o, sumažinkite sampling rate į 0%.

Kas veikia gerai ir kas ne: realios patirtys

Po kelių metų darbo su Istio įvairiuose projektuose, turiu aiškią nuomonę apie tai, kas veikia gerai ir kur slypi problemos.

Kas veikia puikiai: traffic management ir canary deployments. Tai yra killer feature, kuris vienas pats gali pateisinti Istio naudojimą. Galimybė daryti sudėtingą routing logiką be kodo pakeitimų yra neįkainojama.

mTLS taip pat veikia labai gerai, kai jau viską sukonfigūruojate. Automatinis sertifikatų valdymas yra didžiulis laiko taupymas, palyginti su rankiniu sertifikatų valdymu.

Observability yra puiki teorijoje, bet praktikoje reikia daug darbo, kad gautumėte tikrai naudingus dashboard’us. Default metrikų yra per daug, ir reikia laiko išfiltruoti tai, kas tikrai svarbu.

Kas veikia ne taip gerai: debugging. Kai kažkas neveikia, gali būti tikrai sunku suprasti, kodėl. Ar tai jūsų aplikacijos problema? Ar Istio konfigūracijos? Ar tinklo lygmens issue? Istio prideda papildomą abstraction layer’į, kuris kartais apsunkina troubleshooting’ą.

Versijų upgradinimas taip pat gali būti skausmingas. Istio evoliucionuoja greitai, ir kartais breaking changes įvyksta tarp versijų. Visada skaitykite release notes atidžiai ir testuokite staging aplinkoje prieš upgrade’inant produkciją.

Kada Istio yra overkill

Būkime sąžiningi – ne visiems reikia Istio. Jei turite 3-5 mikroservisus ir paprastą komunikacijos modelį, Istio greičiausiai yra per daug. Native Kubernetes service discovery ir ingress controller gali būti visiškai pakankamas.

Istio pradeda duoti vertę, kai:

– Turite 10+ mikroservisų su sudėtingomis priklausomybėmis

– Reikia sudėtingo traffic management (canary, A/B testing)

– Saugumas yra kritinis (mTLS, fine-grained authorization)

– Norite centralizuoto observability be kodo pakeitimų

Jei neatitinkate šių kriterijų, galite apsieiti su paprastesniais sprendimais kaip Linkerd (lengvesnis service mesh) arba tiesiog gerai sukonfigūruotu ingress controller.

Kelias į produkciją: ką reikia žinoti

Jei nusprendėte eiti su Istio, štai keletas praktinių rekomendacijų, kurios padės išvengti skausmo produkcinėje aplinkoje.

Pirma, pradėkite mažai. Neįjunkite visų Istio funkcijų iš karto. Pradėkite nuo basic traffic management, paskui pridėkite mTLS, paskui authorization policies. Inkrementinis požiūris leidžia lengviau debug’inti problemas.

Antra, investuokite į monitoring ir alerting. Istio pats savaime neišspręs jūsų problemų – jis tik suteiks įrankius. Reikia sukurti dashboard’us, alert’us, runbook’us, kaip reaguoti į įvairias situacijas.

Trečia, mokykite komandą. Istio prideda naują abstraction layer’į, ir visi – developeriai, DevOps, SRE – turi suprasti, kaip jis veikia. Investicija į mokymą atsipirks, kai kils produkcinė problema 3 AM.

Ketvirta, turėkite rollback planą. Prieš įjungdami Istio produkcinėje aplinkoje, įsitikinkite, kad galite greitai jį išjungti, jei kas nors nutinka. Tai reiškia: žinokite, kaip pašalinti injection label’us, kaip restart’inti pod’us be sidecar’ų, kaip grąžinti senąsias routing taisykles.

Penkta, testuokite performance. Padarykite load testus su ir be Istio, pamatysite tikrąjį overhead’ą jūsų konkrečioje situacijoje. Tai padės nustatyti realistiškus resource limits ir capacity planus.

Ir galiausiai – būkite kantrus. Istio yra galingas įrankis, bet turi mokymosi kreivę. Pirmieji keli mėnesiai gali būti sudėtingi, bet ilgalaikėje perspektyvoje daugelis organizacijų randa, kad investicija atsipirko.

Service mesh koncepcija niekur nedingsta, ir Istio yra vienas brandžiausių sprendimų šioje erdvėje. Jei jūsų mikroservisų architektūra auga ir darosi sudėtingesnė, verta rimtai apsvarstyti Istio kaip būdą suvaldyti tą sudėtingumą. Tik nepamirškite – technologija yra įrankis, ne tikslas. Įsitikinkite, kad ji sprendžia realias jūsų problemas, o ne tiesiog prideda dar vieną buzzword į jūsų tech stack’ą.